백신 프로그램을 뚫고 랜섬웨어에 걸리다

최근 일부 IT 커뮤니티를 중심으로 랜섬웨어가 배포되는 사태로 시끌시끌했다. 랜섬웨어란 이용자의 PC에 있는 중요한 데이터를 암호화한 뒤 이를 빌미로 돈을 뜯어내는 신종 범죄다. 랜섬웨어는 인터넷 사이트에 접속하는 것만으로 감염될 수 있어 수많은 매체에서 비중있게 나뤘지만 내게는 먼나라 이야기처럼 들렸다. 직접 당해보지 않았을 때는 그 심각성을 몰랐으니 말이다. 그래도 나름 보안의 중요성을 알고 있었기에 유료 백신 프로그램을 구매해 쓰고 있었다. 모르는 메일이나 첨부파일은 절대로 클릭하지 않았다. 만반의 준비가 되어 있었다고 생각했다. 그러나 그것은 나의 착각이었다. 그렇게 준비를 했는데도 랜섬웨어에 걸렸다. 그것도 아주 제대로~

인질이 되어버린 데이터

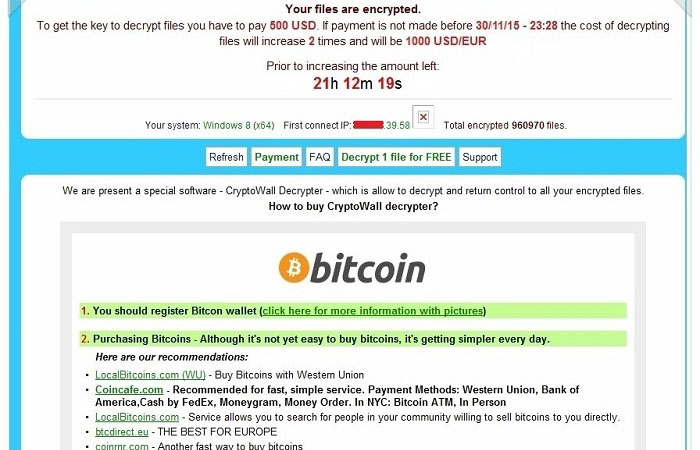

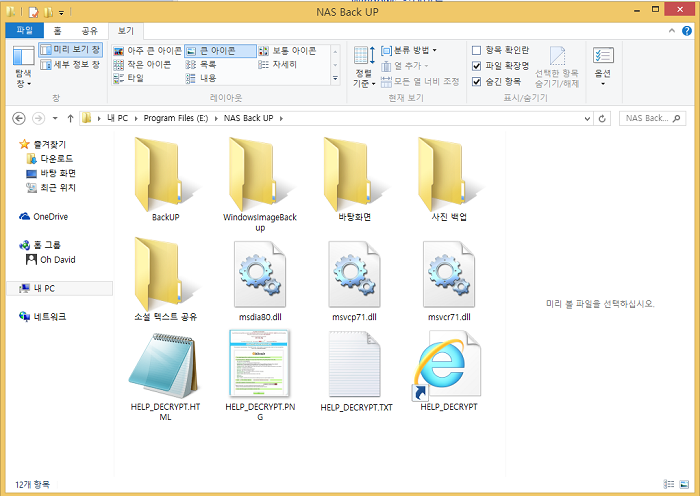

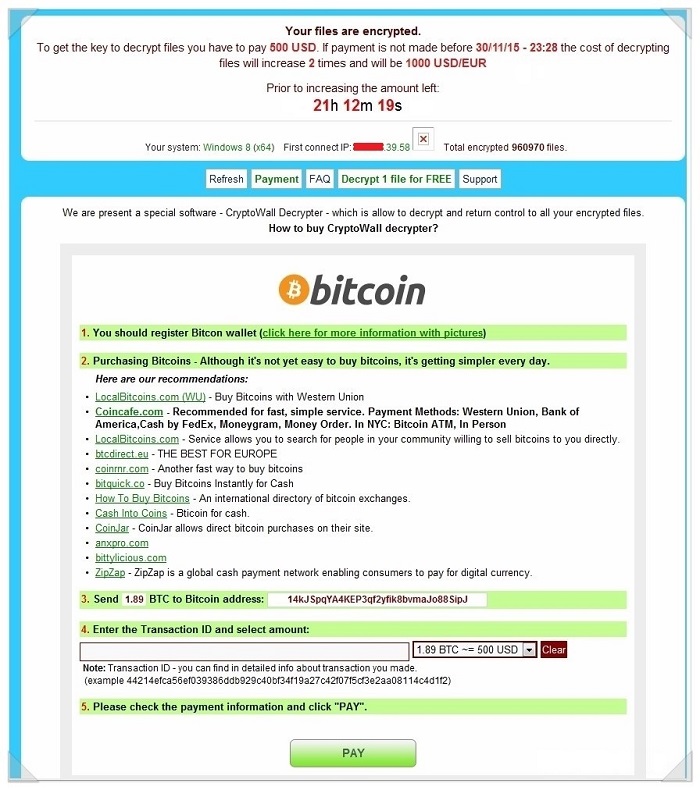

윈도 8.1 프로 정품에 백신이 지키고 있는 PC를 시작한 어느날 평상시처럼 글을 쓰기 위해 문서를 열려고 했다. 하지만 열리지 않았다. 파일이 깨졌나 싶어 다른 파일을 열어보니 마찬 가지. 낌새가 이상해 모든 파일을 살폈다. 역시 파일은 그 자리에 그대로인데, 데이터는 단 하나도 열리지 않았다. 문제가 생긴 것을 감지하고 폴더를 하나씩 열어봤다. 주요 폴더에는 HELP_DECRYPT라는 이름의 HTML 페이지, 텍스트, 이미지, 인터넷 바로가기 링크 등 총 4개 파일이 생성된 상태였다. 이 파일들의 존재를 확인했을 때 이미 멀티미디어 콘텐츠를 비롯해 대부분의 파일들이 랜섬웨어부터 구속당한 뒤였다. 수 년동안 촬영한 사진, 영상, 음악 그리고 수 많은 문서까지 암호화가 걸려 있어 파일이 열 수 없었다. 바이러스 관리는 철저히 해왔다고 생각했는데, 랜섬웨어에 대해 무지했던 결과는 참혹했다. HELP_DECRYPT 인터넷 바로가기를 선택하니 아래와 같은 메세지가 나타나며, 비트코인 결제를 유도했다.

랜섬웨어의 종류와 감염 경로

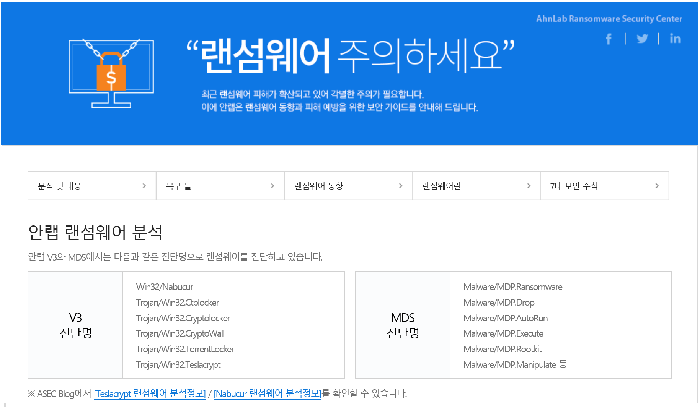

랜섬웨어의 정체를 파악하는 것이 중요할 것 같아 일단 랜섬웨어 침해대응센터에 접속했다. 현재까지 침해대응센터에 소개된 랜섬웨어의 종류는 CryptoWall 3.0, Crypt0L0cker, CTB-Locker, TeslaCrypt & AlphaCrypt 등 4가지가 있지만 새롭게 변종 랜섬웨어가 등장하고 있다는 소식이 들려왔다. 내 PC에 침투한 랜섬웨어는 메일, 웹페이지, P2P, 파일 등으로 감염되는 CryptoWall 3.0이다. 평소 IT 정보를 모니터링하기 위해 여러 개의 웹 브라우저에서 최소 10~20개의 탭을 열어놓고 썼기 때문에 정확한 랜섬웨어의 경로를 찾아내는 것은 어려웠다. 인터넷에는 나처럼 그 경로가 불분명한 경우가 꽤 많은 듯 했다. 대부분 감염경로를 인지하지 못해 지식인이나 커뮤니티에 문의하는 글들이 많이 검색된 것. 이를 접하면서 감염 경로를 직접 찾아보겠다는 생각은 접어두고 피해를 최소화 하는데 집중할 수밖에 없었다.

| 완벽한 복원 여부를 알 수 없는 랜섬웨어

랜섬웨어 치료를 위해 도움을 받을 수 있는 사이트를 검색했다. 의외로 관련 사이트는 많았지만, 해당 사이트들이 제공하는 복구툴을 이용해도 복구는 불가능했다. 기존 서비스 업체에서 내놓은 랜섬웨어 치료툴은 신/변종 랜섬웨어의 복구툴이 아니다. 기존에 알려진 것들만 복구한다. 결국 데이터를 복구하는 것을 포기했다. 그리고 백신 프로그램이 감지하지 못한 랜섬웨어가 내 PC 어딘가에 숨어 있다가 다시 활동하게 되는 것이 아닌가라는 불안감이 남아 있었다는 점도 한 몫했다.

랜섬웨어 침해대응센터 : https://www.rancert.com

트렌드마이크로 : http://www.trendmicro.co.kr/kr/

카스퍼스키 : https://noransom.kaspersky.com/

안랩 : http://www.ahnlab.com

다시 걸린 랜섬웨어

결국 윈도를 재설치하고 NAS에서 필요한 프로그램도 다시 깔았다. 그런데 랜섬웨어가 다시 작동했다. 백신 프로그램이 데스크탑에 설치되어 있는 상황에서 랜섬웨어에 걸린 것도 모자라, 네트워크로 연결된 NAS까지 랜섬웨어에 감염된 것이다. 아마도 랜섬웨어에 걸렸을 당시 NAS에 데이터를 옮기는 과정에서 NAS가 감염되었거나 네트워크 공유 폴더를 감염시킨 것으로 판단된다. 이와 유사한 사례가 있는지 검색해보니 ccc로 바뀌는 랜섬웨어[TeslaCrypt(AlphaCrypt)로 추정]의 경우 네트워크 공유 폴더까지 감염시킨 것으로 확인되고 있다. 최근 변종 랜섬웨어가 등장하고 있다는 보안업체들의 경고는 앞선 추측을 뒷받침해주고 있다.

처음 랜섬웨어에 걸린 것을 인지했을 때부터 내부 네트워크를 차단했더라면 2차 감염을 방지할 수 있었는데, 골든 타임을 놓쳤다. NAS를 초기화시켜야 하나 복원해야 하나 고민을 하던 찰나 일단 데이터 복원부터 시작했다. 다행이 NAS는 정상적으로 복구할 수 있었다. 운이 좋았던 점은 백업 폴더의 권한 수준이 높아 랜섬웨어가 침투하지 못했던 모양이다. 하지만 최근 유행하는 랜섬웨어는 시스템 보호 영역을 설정해도 보호 영역 모두를 삭제한다고 하니 주의가 필요하다.

두 번 다시 경험하고 싶지 않은 랜섬웨어

랜섬웨어가 무서운 것은 데이터를 사용할 수 없도록 암호화 한다는데 있다. 크립토락커 바이러스와 같은 폴더 암호화 알고리즘은 설계한 당사자만 알 수 있어 역산이 불가능하다. 따라서 백신으로 랜섬웨어를 치료해도 암호화된 파일까지 복구를 해주지 않기 때문에 랜섬웨어의 피해를 예방하거나 최소화하는 것이 중요하다. 이를 위해 랜섬웨어에 감염 또는 감염이 의심될 경우 조치해야 하는 순서를 정리해보았다.

PC 종료 및 내부 유/무선 네트워크 분리 -> 감염 또는 감염이 의심되는 PC 또는 노트북의 HDD를 모두 분리하여 감염되지 않은 PC에 연결하여 백신으로 검사/치료 -> 감염된 파일과 감염되지 않은 파일을 다른 저장장치로 복사(감염된 파일이 같이 복사되지 않도록 꼼꼼히 봐야함) -> 다시 감염되었던 PC로 HDD 연결하고 윈도우 재설치 또는 윈도우 시스템 보호 기능의 복원 기능 사용

완벽한 랜섬웨어 예방법, 있기는 할까?

랜섬웨어에 걸린 이후 많은 정보 뿐만 아니라 교훈도 얻었다. 하지만 일부 백신 사업자들이 안내하는 보안수칙을 따른다 해도 랜섬웨어를 예방할 수 있을 지에 대해선 여전히 의문이다. A 백신 업체의 보안 수칙을 보면 1. 백신 소프트웨어를 설치하고, 엔진 버전을 최신 버전으로 유지, 2. 운영체제, 브라우저 및 주요 애플리케이션의 최신 보안 업데이트 적용, 3. 발신자가 명확하지 않은 이메일에 포함된 의심스러운 파일 실행 자제, 4. 보안이 취약한 웹사이트 방문 자제, 5. 업무 및 기밀 문서, 각종 이미지 등 주요 파일의 주기적인 백업, 6. 중요 파일을 PC외에 외부 저장 장치를 이용한 2차 백업, 7. 중요 문서에 대해서 ‘읽기 전용’ 설정 등을 하라고 권한다. 이 외에도 파일, 인터넷 주소(URL) 등으로 바이러스, 웜, 트로얀, 악성 코드 등을 미리 검사해볼 수 있는 Virustotal에 접속해 미리 체크해 보거나 네트워크가 분리된 백업 서버에 데이터를 저장하거나 PC를 주기적으로 백업하는 것도 필요한 일이다.

그러나 나는 앞서 말한 보안 수칙의 1~4번까지 꾸준히 준수해왔다. 5~7번에 해당하는 백업도 생활화 되어 있었다. 그럼에도 랜섬웨어는 침투했다. 심지어 나처럼 보안을 중시한 지인들도 비슷한 경험을 하고 있다는 소식이 들리는 것을 보면 완벽한 예방법은 없는 것을 의미하는 것이 아닐까 싶다. 다만 랜섬웨어와 격리된, 공유 폴더가 없는 장치의 데이터는 건드리지 못한 것을 보면 결국 완전히 데이터를 따로 보관하는 것만이 피해를 최소화하는 길일지도 모른다. 클라우드 서비스와 동기화된 데이터도 감염된 파일로 바뀌는 사례도 있는 만큼 중요 데이터는 다른 저장 매체에 격리하는 것이 가장 바람직한 해결책은 아닐까?