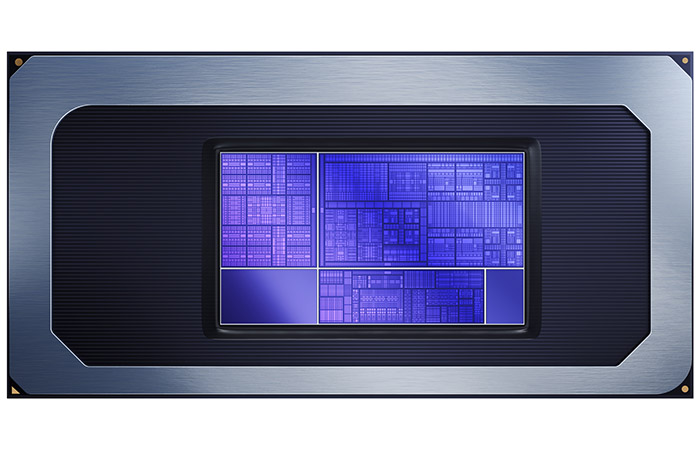

지난 주 인텔이 지난 5년 동안 생산한 프로세서의 수정할 수 없는 보안 취약성이 드러난 데 이어 AMD도 여전히 중요 데이터를 누설할 수 있는 또다른 보안 취약성이 공개됐습니다. 오스트라이의 그라즈 기술 공립대학 연구진들이 ‘테이크 어 웨이'(Take a way)라는 이름의 새로운 사이드 채널 공격이 AMD 프로세서에서 가능하다는 것을 확인했습니다.

지난 주 인텔이 지난 5년 동안 생산한 프로세서의 수정할 수 없는 보안 취약성이 드러난 데 이어 AMD도 여전히 중요 데이터를 누설할 수 있는 또다른 보안 취약성이 공개됐습니다. 오스트라이의 그라즈 기술 공립대학 연구진들이 ‘테이크 어 웨이'(Take a way)라는 이름의 새로운 사이드 채널 공격이 AMD 프로세서에서 가능하다는 것을 확인했습니다.

이번 보안 취약성은 레벨 1 캐시에 대한 방향 예측기를 활용해 메모리에 있는 정보를 누출하는 것입니다. 침입자는 메모리의 물리적 주소나 공유 메모리를 몰라도 Collide + Probe 공격으로 메모리에 접근해 모니터링 할 수 있고, Load + Reload로 캐시 라인을 무효화하지 않고 공유 메모리를 비밀리에 접근할 수 있습니다.

그라즈 기술 공립대학 연구원들은 클라우드 가상 머신을 비롯해 크롬과 파이어폭스 같은 일반적인 브라우저에서 자바 스크립트를 통해 이것이 어떻게 작동하는지 증명했습니다. 비록 멜트다운이나 스펙터처럼 대량의 정보를 획득하는 것은 아니지만, AES 암호화 키에 접근하는 데 문제는 없었습니다.

문제는 이 보안 취약점이 지난 9년 동안 출시된 AMD 프로세서에 영향을 미친다는 사실입니다. 더구나 최근의 젠 아키텍처 프로세서도 영향을 받는데, AMD는 자사 웹사이트를 통해 이에 대해 확인했다면서도 이에 대해 소비자 및 개발자 권고 사항만 내놓았을 뿐 다른 해결 방안은 발표하지 않았습니다. AMD가 어떤 후속 조치를 취할 지 두고봐야 할 것 같습니다.