국제 연구팀이 칩 가장 비싸고 잘 강화된 AMD 프로세서 제품군 중 하나에 대해 사용자에게 제공하는 보안 보장을 완전히 약화시키는 개념 증명 공격인 배드램(BadRAM)을 공개했습니다.

배드램은 서버 관리자가 10달러 짜리 하드웨어나 경우에 따라 소프트웨어만으로 부팅 중에 DDR4 또는 DDR5 메모리 모듈이 보유한 메모리 용량을 잘못 보고하도록 하는 공격입니다.

연구팀은 아마존 AWS와 구글 클라우드, 마이크로소프트 애저 등 클라우도 업체가 배포 중인 AMD의 최신 보안 암호화 가상화(SEV-SNP) 기술에 대한 신뢰를 완전히 약화시키는 것이라고 설명했습니다.

AMD 암호화 가상화 가운데 보안 암호화된 가상화 및 보안 네스티드 페이징의 줄임말인 SEV-SNP는 AMD 에픽 7003 프로세서부터 도입된 것입니다.

이 기능은 가상 머신을 실행하는 물리적 머신에 접근 권한을 가진 사람이 설치한 백도어에 의해 가상 머신이 손상되지 않았음을 인증하는 암호화 수단을 제공합니다.

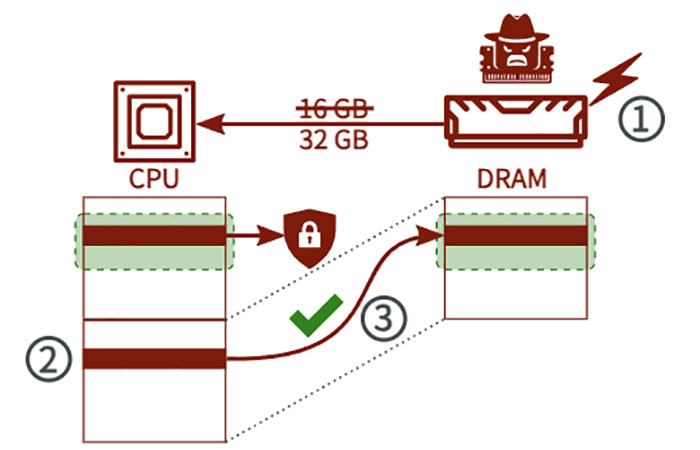

하지만 이번 배드램은 공격자가 메모리 모듈의 크기를 의도적으로 속여 기존 메모리 영역에 조용히 매핑된 존재하지 않는 유령 주소에 접근하게 만듭니다.

이후 두 개의 CPU 주소가 동일한 D램 위치에 매핑되고 공격자는 CPU 메모리 보호 기능을 우회해 별칭으로 매핑된 유령 주소를 찾아 데이터를 취득하거나 중단을 일으킬 수 있습니다.

이번 취약점에 대해 AMD는 공격자가 시스템에 물리적 또는 메모리 모듈이 잠금해제된 시스템에 접근 및 악성 바이오스 설치에서 일어날 수 있는 일이라면서 이 취약점을 완화할 수 있는 펌웨어 업데이트를 배포했습니다.